Stuxnet versus Little Boy

Het is alweer 75 jaar geleden dat de eerste atoombom, Little Boy boven Hiroshima tot ontploffing werd gebracht. Het toonde de wereld voor het eerst de destructieve kracht van de atoombom. Little Boy werd onbedoeld het startschot voor een toen nieuwe wapenwedloop.

Het is alweer 75 jaar geleden dat de eerste atoombom, Little Boy boven Hiroshima tot ontploffing werd gebracht. Het toonde de wereld voor het eerst de destructieve kracht van de atoombom. Little Boy werd onbedoeld het startschot voor een toen nieuwe wapenwedloop.

Stuxnet

Stuxnet wordt algemeen beschouwd als het eerste cyberwapen. Ook haar destructieve kracht werd pas duidelijk na de inzet ervan (juni 2010). Het virus saboteerde de Iraanse uranium verrijkingscentrales waardoor het nucleair programma van Iran voor meerdere jaren werd vertraagd. Identiek aan Little Boy, werd Stuxnet hiermee ook het startschot voor een nieuwe wedloop, een cyber wedloop. Iran stopte (tijdelijk blijkt nu) met haar atoomprogramma en investeerde volledig in haar cyberprogramma. Vele landen volgden. Inmiddels, althans binnen de NAVO, wordt het cyberdomein beschouwd als het vijfde operationele domein (naast Land, Zee, Lucht en Ruimte).

Stuxnet wordt algemeen beschouwd als het eerste cyberwapen. Ook haar destructieve kracht werd pas duidelijk na de inzet ervan (juni 2010). Het virus saboteerde de Iraanse uranium verrijkingscentrales waardoor het nucleair programma van Iran voor meerdere jaren werd vertraagd. Identiek aan Little Boy, werd Stuxnet hiermee ook het startschot voor een nieuwe wedloop, een cyber wedloop. Iran stopte (tijdelijk blijkt nu) met haar atoomprogramma en investeerde volledig in haar cyberprogramma. Vele landen volgden. Inmiddels, althans binnen de NAVO, wordt het cyberdomein beschouwd als het vijfde operationele domein (naast Land, Zee, Lucht en Ruimte).

Cyberdreiging

Nederland raakt steeds vaker betrokken bij geopolitieke conflicten. De kans op sabotage neemt hierdoor toe (zie Cyber Security beeld 2019). Het is misschien nog maar een kwestie van tijd dat een land zijn cyberpeilen op ons richt met als doel onze samenleving te ontwrichten enkel ter vergelding voor onze bemoeienissen.

Nederland raakt steeds vaker betrokken bij geopolitieke conflicten. De kans op sabotage neemt hierdoor toe (zie Cyber Security beeld 2019). Het is misschien nog maar een kwestie van tijd dat een land zijn cyberpeilen op ons richt met als doel onze samenleving te ontwrichten enkel ter vergelding voor onze bemoeienissen.

Cybersoldaten infiltreren in ons betalingsnetwerk en maken dit onbruikbaar

Maar stel je nou eens voor dat cybersoldaten weten te infiltreren in ons betalingsnetwerk. Dit volledig in kaart brengen om vervolgens cruciale componenten besmetten met een worm a la Stuxnet. Met als gevolg dat dit netwerk voor weken niet meer te gebruiken is. Geld pinnen lukt niet meer, betalen via Ideal werkt niet meer. En het alternatief, terugvallen naar contant geld wordt dan erg moeilijk omdat er gewoonweg onvoldoende harde valuta in omloop is. Het zal nog zeker weken duren voordat er weer voldoende geld in omloop is.

Maar stel je nou eens voor dat cybersoldaten weten te infiltreren in ons betalingsnetwerk. Dit volledig in kaart brengen om vervolgens cruciale componenten besmetten met een worm a la Stuxnet. Met als gevolg dat dit netwerk voor weken niet meer te gebruiken is. Geld pinnen lukt niet meer, betalen via Ideal werkt niet meer. En het alternatief, terugvallen naar contant geld wordt dan erg moeilijk omdat er gewoonweg onvoldoende harde valuta in omloop is. Het zal nog zeker weken duren voordat er weer voldoende geld in omloop is.

Er is onvoldoende harde valuta in omloop

Elektronisch betalingsverkeer

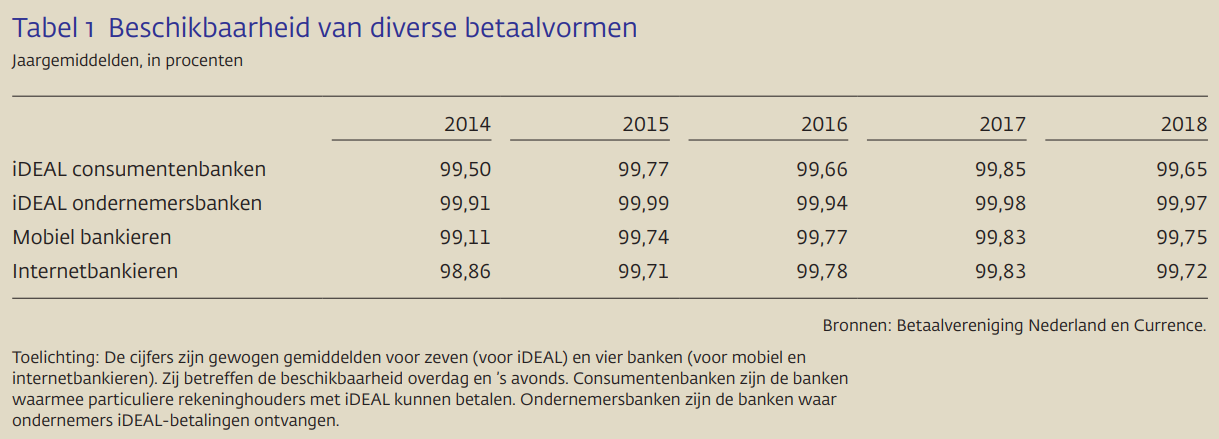

Wij, Nederlanders, gaan mede dankzij COVID-19 steeds meer elektronisch betalen. Hierdoor maken we ons steeds meer afhankelijk van dit netwerk. Dat dit netwerk niet helemaal onfeilbaar is blijkt wel uit onderstaande tabel. De beschikbaarheid komt nauwelijks boven de 99,9% uit.

Deze onfeilbaarheid werd ook nog eens bekrachtigd door minister Hoekstra van Financiën die op 10 juli 2019 in een brief aan de Tweede Kamer liet weten dat storingsvrij elektronisch betalingsverkeer haast onmogelijk is.

Deze onfeilbaarheid werd ook nog eens bekrachtigd door minister Hoekstra van Financiën die op 10 juli 2019 in een brief aan de Tweede Kamer liet weten dat storingsvrij elektronisch betalingsverkeer haast onmogelijk is.

Storingsvrij elektronisch betalingsverkeer is haast onmogelijk

Kwetsbaarheid

In mijn ogen is het primaire systeem niet direct kwetsbaar maar juist de ondersteunende systemen, de procesbesturende systemen (ook wel OT-systemen genoemd). Kenmerkend voor deze categorie is dat ze niet of nauwelijks beveiligd zijn maar gemakshalve wel aan het netwerk gekoppeld zijn. Denk dan bijvoorbeeld aan hijskranen, vrachtafhandelingssystemen, aanmeersystemen, verkeersregelaars, veiligheids- en beveiligingssystemen. Deze kwetsbaarheid blijkt wel uit het aantal cyberaanvallen op deze OT-systemen. Zo is te lezen dat het aantal cyberaanvallen in de maritieme sector met 900% zijn toegenomen. De ransomware industrie ziet in deze sector een werkelijke goudmijn.

Cyberaanvallen in de maritieme sector met 900% toegenomen

Kwetsbaarheid maritieme sector

Ik kon mij de NotPetya ransomware besmetting uit 2017 nog wel herinneren waarin de scheepvaartgigant Maersk de totale controle in de Rotterdamse haven voor enkele dagen volledig kwijt was. Maar inmiddels ondergingen de havens van Long Beach, Barcelona en San Diego eenzelfde lot. Recent nog werd de Iraanse haven Shahid Rajaee volledig onbruikbaar gemaakt. Schepen konden niet gelost worden, vrachtwagens niet gevuld. Met als gevolg enorme files op zee en land. Logistiek een nachtmerrie. Niet enkel havens maar hele rederijen en zelfs schepen werden besmet met ransomware. Nadat een schip volledig onbestuurbaar werd ging de Amerikaanse kustwacht zich er actief mee bemoeien. Zo moet elke vorm van besmetting voortaan aan hun gemeld worden. Pijnlijk is toch wel de constatering ‘Port authorities and ships have long been considered easy to hack’.

Ik kon mij de NotPetya ransomware besmetting uit 2017 nog wel herinneren waarin de scheepvaartgigant Maersk de totale controle in de Rotterdamse haven voor enkele dagen volledig kwijt was. Maar inmiddels ondergingen de havens van Long Beach, Barcelona en San Diego eenzelfde lot. Recent nog werd de Iraanse haven Shahid Rajaee volledig onbruikbaar gemaakt. Schepen konden niet gelost worden, vrachtwagens niet gevuld. Met als gevolg enorme files op zee en land. Logistiek een nachtmerrie. Niet enkel havens maar hele rederijen en zelfs schepen werden besmet met ransomware. Nadat een schip volledig onbestuurbaar werd ging de Amerikaanse kustwacht zich er actief mee bemoeien. Zo moet elke vorm van besmetting voortaan aan hun gemeld worden. Pijnlijk is toch wel de constatering ‘Port authorities and ships have long been considered easy to hack’.

Port authorities and ships have long been considered easy to hack

De misbruik beperkt zich natuurlijk niet tot cybercriminelen, ook state-sponsored cybereenheden maken dankbaar misbruik van deze zwakte. Om er maar eens een paar te noemen:

- STUXNET (2010, USA / Israël) Iraanse uranium verrijkingscentrales werden gesaboteerd waardoor het nucleair programma van Iran voor meerdere jaren werd vertraagd.

- HAVEX (2014, Energetic Bear/Dragonfly APT uit Rusland) was een brede spionage campagne die zich voornamelijk richtte op de Verenigde Staten en Europa. De energie sector, farmaceutische industrie, defensie en petrochemische industrie waren het slachtoffer.

- INDUSTROYER / CRASHOVERIDE (2016, Rusland) richtte zich op de energie sector van Oekraïne. Door de aanval kwamen meer dan 200.000 huishoudens in Kiev voor meer dan 8 uur zonder stroom te zitten.

- BLACKENERGY (2007 t/m 2018, VooDoo Bear APT uit Rusland) richtte zich wederom de Oekraïense energie sector.

- TRITON / TRISIS (2017, mogelijk Rusland) richtte zich op een petrochemische fabriek in Saudi Arabië.

- EKANS / SNAKE (2020) brede ransomware aanval gericht op ICS-systemen.

Oekraïne is Ruslands cyberplayground

Kortom wat de maritieme sector kan overkomen kan ons financiële systeem ook overkomen.

Be aware and prepared