Beveiligen van gebruikersaccounts, waarom?

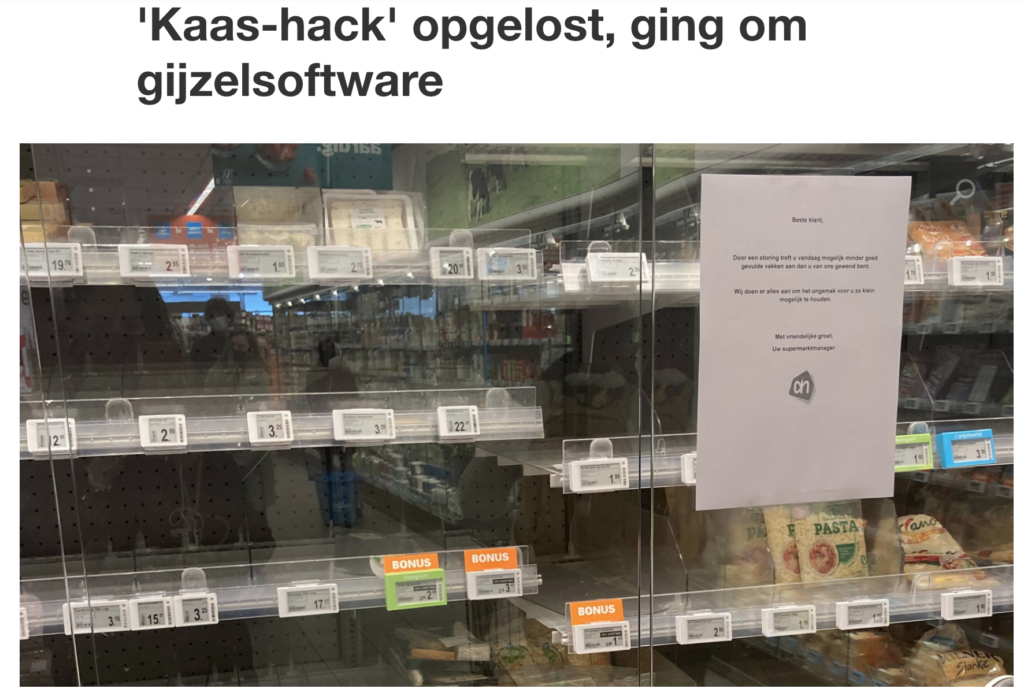

We zien de laatste tijd veel cyberaanvallen voorbij komen. Notariskantoren die hierdoor geen diensten meer kunnen leveren, Albert Heijn die geen kaas, salades, e.d. meer kan leveren, Allekabels.nl waarvan een database met gegevens van miljoenen Nederlanders gelekt is. Ga zo maar door.

Het lerende vermogen van organisaties is maar beperkt, immers al deze cyberaanvallen vertonen een nagenoeg identieke aanpak, namelijk:

- Phishing Mail: medewerkers van een bedrijf krijgen een mailbericht met daarin een link naar een website. Gedreven door nieuwsgierigheid maar vooral onwetendheid, klikt een medewerker op de link en besmet zich met een zogenaamde backdoor die niet door de ‘wasstraat’ wordt gedetecteerd.

- Backdoor: de backdoor ‘nodigt’ de aanvaller uit om mee te kijken. Hierdoor krijgt de aanvaller al de gebruikersnaam en wachtwoord in handen van deze medewerker. Maar helaas beschikt deze willekeurige medewerker niet over de gewenste rechten. Daarvoor laat de aanvaller het werkstation vertragen zodat de medewerker de hulp inroept van een Service Desk medewerker.

- Administrator: de Service Desk medewerker ‘kijkt’ met de medewerker mee, maar zal op een gegeven moment toch zelf even in moeten loggen. Dit is het moment dat de aanvaller de gebruikersnaam en wachtwoord bemachtigd van een beheerder ofwel gebruiker met voldoende rechten.

Na deze laatste stap heeft de aanvaller voldoende rechten om zijn destructieve acties uit te voeren. Stap 2 en 3 kunnen ook uitgevoerd worden door een hacker door op zoek te gaan naar scripts of andere ‘executables’ met hoge rechten. Deze ‘executables’ worden dan misbruikt om de gewenste acties uit te voeren.

Het aantal geslaagde cyberaanvallen doet vermoeden dat hier niets tegen te doen valt, echter dit is niet helemaal waar. Theoretisch willen we de afscherming van accounts in lijn houden met het risico, in andere bewoording neemt het risico (lees rechten) toe dan neemt ook de afscherming toe. Dit vertalen naar de praktijk is minder makkelijk.

Role Based Access Model

Om overzicht te behouden en het proces van rechten toekenning te vereenvoudigen worden verschillende modellen gehanteerd zoals bijv. het Role Based Access Model waarbij de totale gebruikers populatie verdeeld wordt naar een (beperkt) aantal rollen en elke rol een (1) of meerdere taken heeft. Zo zullen er enkele rollen gereserveerd worden voor beheertaken.

Door nu deze “beheer” rollen de toegang tot het Internet te ontzeggen wordt een eerste krachtige maatregel geïmplementeerd. Echter dit blijkt onvoldoende om genoemde cyberaanvallen te voorkomen. Het beveiligen van accounts is een andere erg belangrijke maatregel.

Welke beveiligingsniveau per type gebruikersaccount?

Accounts met hoge bevoegdheden (a.k.a. administrators) hebben vaak (bijna) alle rechten binnen besturingssystemen van werkstations en servers of hebben alle rechten binnen een database of andere functionaliteit het Operating Systeem van een server. Hierbij kan data benaderd worden, of bijvoorbeeld servers gestopt en gestart worden. Het spreekt voor zich dat deze accounts zeer goed beveiligd moeten zijn en zelfs de toegang tot het Internet fysiek moet worden tegengehouden.

Anderzijds zijn de eindgebruiker accounts vaak gelimiteerd met betrekking tot rechten. Medewerkers hebben slechts toegang tot bepaalde applicaties of data.

De vraag is nu waarop de nadruk moet liggen met betrekking tot het beveiligen van accounts. Welke accounts moeten als eerste beveiligd worden en welke accounts moeten het hoogste beveiligingsniveau krijgen? Dit is helaas niet eenvoudig te beantwoorden. Vanzelfsprekend spelen risico-analyse en beschikbaarheid van middelen binnen de organisatie hierin een grote rol .

Conclusie

Op basis van hiervoor genoemde argumenten concluderen dat eindgebruiker accounts dus minder beveiligd kunnen worden is niet aan de orde. Gebaseerd op resultaten zien we nog steeds veel gevallen (phishing e-mails, social engineering, spam-berichten, etc.) waarin medewerkers, meestal onbewust, veroorzaken dat hackers controle krijgen over de eindgebruikersomgeving. Dit biedt de hacker een startpunt om op onderzoek uit te gaan in het netwerk van de organisatie.

Moraal van het verhaal is dat beheer en beveiliging van verschillende type accounts een verschillende aanpak vereist ten aanzien van implementatie van maatregelen. Het spreekt voor zich dat hoge bevoegdheden accounts beveiligd zouden moeten worden met behulp van Multi factor authenticatie, en in aanvulling daarop, een digitale kluis (of Password Vault). Maar ook voor eindgebruiker accounts geldt dat deze minimaal beveiligd zouden moeten zijn met behulp van Multifactor authenticatie.